在开发应用程序时,当组织为实现快速的功能交付而根据业务需要将应用程序分解为多个较小的服务组件时,此时的服务组件即为微服务(MicroServices)。简单来讲,微服务是一种分布式模块化开发方法。与传统的单体应用方式相比,微服务架构将每个微服务视为独立的实体/模块,从根本上有助于简化其代码和相关基础架构的维护。应用程序的每个微服务还可以使用不同的技术编写,还可以独立地部署,优化和管理。

尽管从理论上讲,微服务架构特别有利于复杂的大型应用程序的构建,但是,它也被广泛用于小型应用程序的构建(例如,简单的购物车),还能够满足进一步扩展的需求。

在微服务架构上运行的现代云原生应用程序依赖于以下关键组件:

以上三个是微服务架构中最重要的组件,这些组件允许云原生中的应用程序在负载下扩展,甚至在故障期间也能执行。

大型应用程序分解为多个微服务时,每个微服务可能使用不同的技术栈(开发语言,数据库等),需要把这些环境来形成一个复杂的体系结构进行管理。尽管Docker容器化通过将每个微服务划分为在单独的容器中运行,来帮助管理和部署单个微服务,但是由于必须处理整体系统运行状况,容错和多个故障点,因此服务间通信仍然非常复杂。

让我们通过购物车如何在微服务架构上工作来了解这一点。这里的微服务有库存服务,支付网关服务,基于客户访问历史的产品建议算法服务等。尽管所有这些服务在理论上都保持为独立的微型模块,但它们确实需要彼此交互。

所以, 服务到服务的通信才使微服务成为可能。

既然你知道了微服务体系结构中服务到服务通信的重要性,那么很明显,通信通道需要保持无故障,安全,高可用性和健壮性。而这恰恰是服务网格作为基础结构组件出现的地方,它通过实现多个服务代理来确保受控的服务到服务通信。服务网格负责不同服务之间的通信,而不是添加新功能。

在服务网格中,与单个服务一起部署的代理可以实现服务之间的通信,这被广泛称为Sidecar模式。Sidecar(代理)被设计为处理服务间通信的任何功能,例如负载均衡,断路器,服务发现等。

通过服务网格,你可以:

业务逻辑包含微服务的核心应用程序逻辑和基础代码,以及服务到服务的集成逻辑。由于微服务架构的优势,因此可以在任何平台上编写业务逻辑,并且业务逻辑完全独立于其他服务。

这包括微服务使用基本网络功能来发起请求并与服务网格代理连接。尽管微服务中的主要网络功能是通过服务网格来处理的,但是给定的服务必须包含基本网络功能才能与Sidecar代理连接。

与基本网络功能不同,此组件是通过服务代理维护和管理网络的关键功能,包括网络中断,负载均衡,服务发现等。

所有服务网格代理,都由控制平面集中管理和控制。通过控制平面,你可以指定身份验证策略,度量标准生成策略,并在整个网格中配置服务代理。

尽管有其他几种服务网格,但最受欢迎的是Istio。我们将使用Istio探索云原生应用程序的Service Mesh架构。

如以上各节所述,在微服务体系结构中, Istio通过形成基础结构层来实现此目的,以连接,保护和控制分布式服务之间的通信。Istio 在每个服务旁边部署一个 Istio代理(称为Istio sidecar),而该服务本身的代码更改几乎很少或没有。所有服务间流量都定向到Istio代理,该代理使用策略控制服务间通信,同时实施部署,故障注入和断路器的基本策略。

Istio不依赖与任何平台,这意味着它可以在多种环境中运行,包括云,本地,Kubernetes等。Istio当前支持:

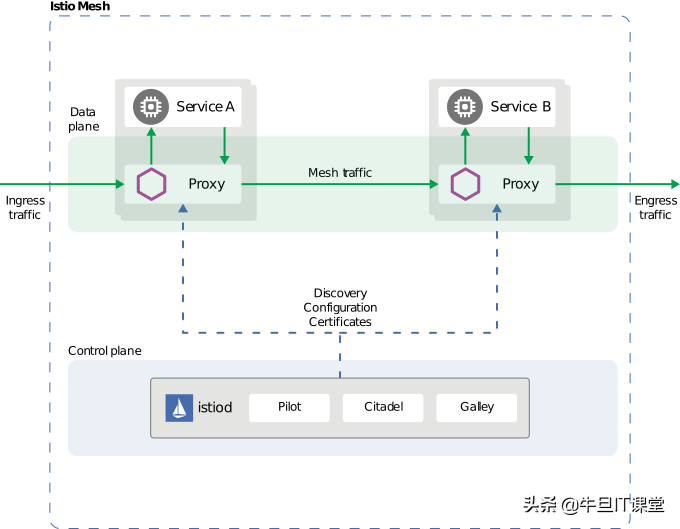

Istio服务网格由数据平面和控制平面组成。

控制平面主要是对数据平面组件的管理和维护,因此形成了Istio Service Mesh最重要的层。