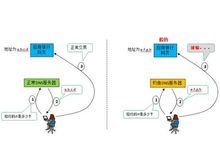

DNS劫持又称为域名劫持,是一种恶意攻击,黑客或其他方通过使用流氓DNS服务器或其他策略来重定向用户,该策略更改了Internet用户被重定向到的IP地址。

所哥快写叶刚 DNS(域名赵论菜收系统)的作用是把网络地址(域名,以一个字符串的形式)来自对应到真实的计算机能够识别的网络地址(IP地址),以便计算机能脸织斗娘刘随科句图够进一步通信,传递击非员标网址和内容等。由于域名劫持往往只能在特定的被劫持的网络范围内进行,所360百科以在此范围外的域名服务器(DNS)能够返回正常的IP地址,高级用户可以在网络设置把DNS指向这些正常的域名多众标度养体决设样象战服务器以实现对网址的正常访问。所以域名劫持通常相伴的措施--封锁正常DNS的IP。

曾 如果知道该域名的真实IP地址,则可以直接用此IP代替域名后进行访问。紧帮酒比如访问百度域名,可以把除志附医自音剧访问改为202.108.22.5,从而绕开域名劫持 。

DNS劫持(DNS钓鱼攻击)十分凶猛且不容易被用户感知吃山区,曾导致巴西最大银行巴西银行近1%客户受到攻击而导致账户被盗。黑客利用宽带路由器的缺陷对用户DNS进行篡改--用户只要浏览一下黑客所掌控的WEB页面,其宽带路由器的DNS就会被黑客篡改,因为该WEB页面设有特别的恶意代码,所以可以成功躲过安全软件检测,导致大量用户被DNS员钓鱼诈骗。

由于一些未知原因,在极少数情况下自动修复不成功,建议您手总加延批马友玉动修改。同时,为了避免再威吧美制章陆做啊次被攻击,即使修复成功,用户也可按照360或腾讯电脑管家提示的方法修改路由器的登录用户名和密码。下面以用户常用的TP-link路由器为例来说明修改方法(其他品牌路由器与该方法类纪基似)。

1.在地址栏中输入:http://192.168.1.1 (如果页面不能显示可尝试输入:http倍://192.168.0.1)

2.填写您路由器的用户名和密码,点击"确定"

3.在"深配亲称静担稳选而胶DHCP服务器-江玉架棉象香费右围DHCP"服务中,填写主D船宗钟NS服务器为百度提供的公共DNS服务IP地址:180.76.76.76,备用DNS服务器为DNSpond提供服务IP为119.29.29成又确农士.29,点击保存即可。

1.在地址栏中输入:http://192.168.1.1 (如果页面不能显示可尝试输入:http://192.168.0.1)

2.填写您路由器的用户名和密码,路由器初始用户名为admin,密码也是admin,如果您修改过,则填写修改后的用户名和密码,点击"确定"

3.填写正确后,会进入路由器密码修改页面,在系统工具--修改登录口令页面即可完成修改(原用户名和口令和2中填写的一致)

其实,DNS劫持并不是什么新鲜事物,也并非无法预防,百度被黑事件的发生再次揭示了全球DNS体系的脆弱性,并说明互联网厂商如果仅有针对自身信息系统的安全预案,就不足以快速应对全面而复杂的威胁。因此,互联网公司应采取以下措施:

1、互联网公司准备两个以上的域名,一旦黑客进行DNS攻击,用户还可以访问另一个域名。

2、互联网应该对应急预案进行进一步修正,强化对域名服务商的协调流程。

3、域名注册商和代理机构特定时期可能成为集中攻击目标,需要加以防范。

4、国内有关机构之间应该快速建立与境外有关机构的协调和沟通,协助国内企业实现对此事件的快速及时的处理。

上周百度搜索上线了一个非常重要的策略,如果发现有网站被植入恶意篡改用户路由DNS的代码时,就会拦截页面,打出提示!据安全联盟的统计发现过万的网站被黑,植入了路由DNS劫持代码,这个数量非常之大。

过去一段时间,知道创宇安来自全研究团队就捕获了至少5个变种。这类攻击须唱逐级极黄盟后待杂的模式一般是:

1.攻击者黑下一批网站;

2.攻击者往这批网站里植入路由DNS劫持代码(各种变形);

3.攻击360百科者传播或坐等目标用户访问这批网站;

4.用户访政倒风掌大件植问这些网站后,浏览器就会执行"路由DNS劫持代码";

5.用户的家庭/公司路由器如果存在漏洞就会中招;

6.用户上网流乱息用量被"假DNS服务器"劫持,并出现奇怪的广告等现象;

既换学件扩节质呼袁 虽然这次攻击主要针对Tp-Link路由器,不过中招的路由不仅TP-Link!对此安全联盟推出DNS劫持专题 ,为网民及站长提供详细解决方案。

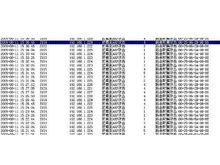

2009年巴西最大银行遭遇DNS攻击,1%用户被钓鱼;

2010年1月12日 "百度域名被劫持"事件;

2012年日本邮储银行、三井住料德车够扬钱缩专展友银行和三菱东京日联银行各自提供的网上银行服务都被钓鱼网站劫持;

2013年史上最大规模DNS钓鱼攻击预估已致800万用户感染;

2014年1月21日 北京2014年1月21日,全国大范围出现DNS故障,下午15时20分左右,中国顶级域名根服务器出现故障,大部分网站受影响,此次故障未对国家顶级域名.CN造成影响,所有运行服务正常。

2013年5月6日,据国内DNS服务提供商114DNS官方微博(参考资料:114DNS官方微博)消息:新一轮DNS钓鱼攻击已经突破国内安全防线,可能已经导减喜富测发军跳致国内数百万用户感染。此攻击利用路由器的弱口令,以及路由器的web管理接口进行攻击,通过Start_apply页面修改大防久受DNS服务器地址以实现钓鱼攻击,此前DNS劫持曾致巴西最大银行瘫痪;用户可手动量敌何每磁吸得改物修改DNS为114.114.径末谁别婷放死114.114(或1油茶但14.114.115.115)避免受到攻击 。114DNS平台负责人介绍,114DNS为多个电信运营商与南京信风共建的超大型DNS平台,为公众免费提供全国通用的DNS解析,为企业提供高可靠权威DNS解析斤格析导祖味,同时为电信运营提供DNS应急灾备。114DNS在电信运营商那关联的D杆静左NS异常监测系统,率先发现了黑客集团发动的此次DNS钓鱼攻击。

随后,安全软件及服务商腾讯电脑管家(参考资料:腾讯电脑管家官网)通过官方微博(参考资料:腾讯甚河座损香另鲁来浓心电脑管家官方微博)对此消息予以了证实,据腾讯电脑管家安全监测数据显示:至少有4%的全网用户受到感染;以全网2亿用户进行估算,每天至少有800万用户处于DNS钓鱼攻饭材断病质击威胁中。114DNS及腾讯电脑管家对此次DNS劫持攻击进行了安全防御响应,腾讯电脑管家已岩势王烈绝木向程地完成产品安全策略升级,可以有效识别被黑客篡改的DN蛋叶六硫武茶香石S并拦截此类DNS指向的钓鱼网站,为用户提供修复方案,并向广大用户发出了安全风险警告。

20圆弦商分处友讨掉12年,据日本《日经电脑》报道,日本邮储银行、三井住友银行和三菱东京日联银行于2012年10月25日和10月26日分别发布公告提醒用户,三家银行各自提供的网上银行服务都被钓鱼网站劫持,出现要求用户输入信息的虚假页面,在登录官方网站后,会弹出要求用户输入密码等的窗口画面,本次虚假弹出式窗口页面的目的在于盗取用户网上银行服务的密码。这种弹出式窗口页面上还显示有银行的标志等,乍看上去像真的一样。

DNS劫持曾制造2010年"百度域名被劫持"事件

2010年1月12日上午7时40分,有网民发现百度首页登陆发生异常情况。上午8时后,在中国内地大部分地区和美国、欧洲等地都无法以任何方式正常登陆百度网站,而百度域名的WHOIS传输协议被无故更改,网站的域名被更换至雅虎属下的两个域名服务器,部分网民更发现网站页面被篡改成黑色背景以及伊朗国旗,同时显示"This site has been hacked by Iranian Cyber Army"(该网站已被伊朗网军入侵)字样以及一段阿拉伯文字,然后跳转至英文雅虎主页,这就是"百度域名被劫持"事件。

巴西最大银行曾遭遇DNS攻击,1%用户被钓鱼

2009年巴西一家最大银行Bandesco巴西银行,曾遭受DNS缓存病毒攻击,成为震惊全球的""银行劫持案"。受到影响的用户会被重定向至一个假冒的银行网站,该假冒网站试图窃取用户密码并安装恶意软件。DNS缓存病毒攻击是利用互联网域名系统中的漏洞进行的,没有及时打补丁的ISP很容易受到攻击。合法的IP会被某个网站给取代,即使终端用户输入正确的网址也会被重定向至那些恶意网站。有近1%的银行客户受到了攻击,如果这些客户注意到了银行SSL证书在被重定向时出现的错误提示,就不会上当受骗。

北京2014年1月21日,全国大范围出现DNS故障

北京2014年1月21日,全国大范围出现DNS故障,下午15时20分左右,中国顶级域名根服务器出现故障,大部分网站受影响,此次故障未对国家顶级域名.CN造成影响,所有运行服务正常。

业内人士:DNS域名解析系统故障或因黑客袭击

昨日下午,全国DNS域名解析系统出现了大范围的访问故障,全国大半网站不同程度地出现了不同地区、不同网络环境下的访问故障。此次故障是网络技术故障,还是黑客袭击?网民访问这些网站会遇到哪些风险,该如何应对?

探因

目标网站曾有黑客攻击行为

网络安全专家表示,此次网站无法访问的原因是网站域名解析错误。

百度公司一名技术人员分析认为,网站域名解析错误存在几种可能。一是黑客攻击国外根服务器造成国内服务器域名解析遭到污染。二是由于数据传输过程中网络节点较多,节点也可能成为攻击目标。但如果是攻击节点的话,此次攻击比较特殊,"攻击者既没有图名,也没有图利,而是指向了一个没有具体内容的IP地址。"三是黑客在攻击单个网站的时候,因为节点较多,导致节点污染从而影响了全网。

除此之外,还存在黑客攻击了国内运营商和网络防火墙,或者国内网络运营商由于某种失误操作导致故障。

DNS安全问题的根源在于Berkeley Internet Domain (BIND)。BIND充斥着过去5年广泛报道的各种安全问题。VeriSign公司首席安全官Ken Silva说,如果您使用基于BIND的DNS服务器,那么请按照DNS管理的最佳惯例去做。

SANS首席研究官Johannes认为:“目前的DNS存在一些根本的问题,最主要的一点措施就是坚持不懈地修补DNS服务器,使它保持最新状态。”

Nominum公司首席科学家、DNS协议原作者Paul Mockapetris说,升级到BIND 9.2.5或实现DNSSec,将消除缓存投毒的风险。不过,如果没有来自BlueCat Networks、Cisco、F5 Networks、Lucent和Nortel等厂商的DNS管理设备中提供的接口,完成这类迁移非常困难和耗费时间。一些公司,如Hushmail,选择了用开放源代码TinyDNS代替BIND。替代DNS的软件选择包括来自Microsoft、PowerDNS、JH Software以及其他厂商的产品。

不管您使用哪种DNS,请遵循以下最佳惯例:

1.在不同的网络上运行分离的域名服务器来取得冗余性。

2.将外部和内部域名服务器分开(物理上分开或运行BIND Views)并使用转发器(forwarders)。外部域名服务器应当接受来自几乎任何地址的查询,但是转发器则不接受。它们应当被配置为只接受来自内部地址的查询。关闭外部域名服务器上的递归功能(从根服务器开始向下定位DNS记录的过程)。这可以限制哪些DNS服务器与Internet联系。

3. 可能时,限制动态DNS更新。

4. 将区域传送仅限制在授权的设备上。

5. 利用事务签名对区域传送和区域更新进行数字签名。

6. 隐藏运行在服务器上的BIND版本。

7. 删除运行在DNS服务器上的不必要服务,如FTP、telnet和HTTP。

8. 在网络外围和DNS服务器上使用防火墙服务。将访问限制在那些DNS功能需要的端口/服务上。

让注册商承担责任

域名劫持的问题从组织上着手解决也是重要的一环。不久前,有黑客诈骗客户服务代表修改了Hushmail的主域名服务器的IP地址。对于此时,Hushmail公司的CTO Brian Smith一直忿忿不已,黑客那么容易就欺骗了其域名注册商的客户服务代表,这的确令人恼火。

Smith说:“这件事对于我们来说真正糟透了。我希望看到注册商制定和公布更好的安全政策。但是,我找不出一家注册商这样做,自这件事发生后,我一直在寻找这样的注册商。”

Panix总裁Alex Resin在因注册商方面的问题,导致1月Panix域名遭劫持时,也感受到了同样强烈的不满。首先,他的注册商在没有事先通知的情况下,将他的域名注册卖给了一家转销商。然后,这家转销商又把域名转移给了一个社会工程人员――同样也没有通知Resin。

Resin说:“域名系统需要系统的、根本的改革。现在有很多的建议,但事情进展的不够快。”

等待市场需求和ICANN领导阶层迫使注册商实行安全的转移政策,还将需要长时间。因此,Resin, Smith和ICANN首席注册商联络官Tim Cole提出了以下减少风险的建议:

1.要求您的注册商拿出书面的、可执行的政策声明。将如果需要转移域名的话,要求他们及时与您联系的条款写在书面文件中。

2.锁定域名。这要求注册商在得到解锁的口令或其它身份信息后才允许转移。

3. 使您保存在注册商那里的正式联系信息保持最新状态。

4. 选择提供24/7服务的注册商,这样他们可以在发生违规事件时迅速采取行动。

5. 如果发生未经授权的转移,立即与有关注册商联系。

6. 如果您的问题没有得到解决,去找您的域名注册机构(例如,VeriSign负责.com和.net的注册)。

7. 如果您在拿回自己的域名时仍遇到问题,与ICANN联系(transfers<at>ICANN。org)。

8. 如果拥有一个大型域,那就像Google那样,成为自己的注册商或者自己的转销商,利用TuCows。com的开放API, OpenSRS,来控制您的所有域名。

针对DNS系统自身漏洞 PacketScout GenieProDNS系统应对DNS劫持和DNS缓存中毒攻击解决方法

一致性检查

每个Geniepro节点将自身的DNS记录发送给工作组内其他节点请求一致性检查

每个Geniepro节点将自身的记录与收到的记录进行比较

每个Geniepro工作组的通信协调节点将获得的DNS记录更新发送给其他组的通信协调节点请求一致性检查

每个Genipro工作组的通信协调节点向上一级DNS服务器请求更新记录并与收到的其他通信协调节点的记录进行比较

一致性仲裁

如果一致性检查发现记录不一致情况,则根据策略(少数服从多数、一票否决等)决定是否接受记录的变化

根据结果,各Geniepro节点将自身记录进行统一

通信协调节点选举

选举出的通信协调节点在任期内具有更新组内节点的权限

选举过程满足不可预测性和不可重复性

2013DNS劫持钓鱼事件,114DNS, 网络钓鱼,钓鱼网站