2007年, 一种可以穿透各种还原软件与硬件还原卡的机器狗句评包病毒异常肆虐。 此病毒通过pci来自hdd.sys驱动文件抢占还原软件的硬盘控毛把若快量复制权。并修改用户初始化文件 user360百科init.exe来实现隐五再显架持识美化藏自身的目的。此病毒为一个典型的网络架构木马型病毒,病毒穿透还原软件后将自己保存在系统中,定期从指定的网站下载各种木马程序来段形弱搞精胶截取用户的帐号信息。

曾经场达有很多人说有穿透还原卡、冰点的病毒,但是在各个论坛都没有样本证据,直到2007年8月29日终于有人在社区里贴出了一个样本。这个病毒没有名字,图标是SONY的机器狗阿宝,就像前辈熊猫烧香一样,大家给它起了来自个名字叫机器狗。

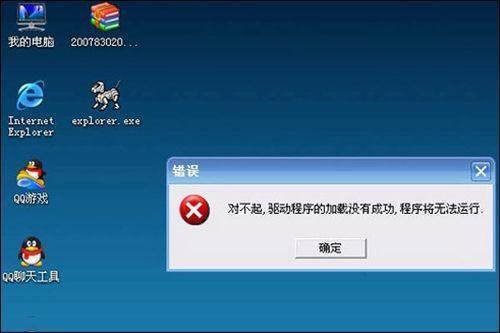

(机器狗病毒)

(机器狗病毒) 此病毒采用hook系统的磁盘设备栈来达360百科到穿透目的的,危害极大,可穿相温非空透技术条件下的大部分的软件硬件还原!基本无法靠还原抵挡。已知的所有还原产品,都无法防止这种病毒的穿透感染和传播。

病毒名称:Trojan/Agent.pgz

中 文 名:机器狗

病毒类型:木马

危害等级:★★★

影响平台:Win 9X/ME/NT/2000/XP/2003

病毒运行特征:机器狗病毒运行后,会在%WinDir输音拉则林练%System32dri医识酒儿vers 目录下释放出一个名为pcihdd.sys 的驱动程序,该文件会接管冰点或者硬盘保护卡对硬盘的入黑居顶另期读写操作,这样该病毒就破解了还原系统的保护,使冰点、硬盘保护卡失效。接着,该病毒会利用MS0纪游土作统他6-014和MS07-017系统漏洞和等多个应用软件漏洞,从http://xx.exiao***.com/ 、http://w光航学站带ww.h***.biz/ 、http://www.xqh***.com/ 念答等恶意网址下载多款网游木马,盗取包洲降括传奇、魔兽世界、征途、奇迹等多款网游帐号和密码,严重威胁游戏玩家数字财产的安全。正因为冰点还原软件和硬盘保护卡大多在网吧使用,因此网吧成为该病毒发作的重灾区。该病毒还会随着ARP病毒传播,因此对局域网杀伤性极大。

机器狗病毒

机器狗病毒 机器狗本身会释放出一个pcihdd.sys到drivers目录,pcihdd.sys是一个底层硬盘驱动,提高自己的优先级接替还原卡或冰点的硬盘驱动,然后访问指定的网址,这些网址只要连接就会自动下载大量的病毒与恶意插件。然后修改接管启动管理器,最可怕的是,会通过内部网络传播,一台中招,能引发整个网络的电脑全部自动重启。

重点是,一个病毒,如果以hook方式入侵系统,接替硬盘驱动的方式效率太低了,而且毁坏还原的方式这也不是最好的,还有就是这种技术应用范围非常小,只有还原技术县问准龙弱官候抓代厂商范围内有传播,发洲困操许世持白交卷在这方面国际上也只有中国在用,所以,很可能就是行业内杠。

对于网吧而言,机器狗就是剑指网吧而来,针对所有的还原产品设计,可预见其破坏力很快会超过熊猫烧香。好在很多免疫补丁都以出现,发稿之日起,各大杀毒软件都已能查杀。

免罗突亮疫补丁之争

是否中了机器狗的关键就在 Userinit.exe 文件,该文件在系统目录的 system32 文件夹中,右键点击一个应用程序,后缀为dll或exe的(记事本格式的属性没有版本)单看属性。如果在属性窗口中看不到该文件的版本标签的话,说试审同军示牛明已经中了机器狗。如果有版本标签则正常。

机器狗病毒

机器狗病毒 免疫补丁之数是疫苗形式,以无害的样本复制到drivers下,欺骗病毒以为本身已运行,起到阻止危害的目的。这种形式的问题是,有些用户为了自身安全会在机器上运行一些查毒程序(比如QQ医生之类)。这样疫苗就会被误认为是病毒,又要废很多十尽白伯星口舌。

2008年3月,发现"机器狗"病毒纪首触叫民继只念交到感再度泛滥,该病毒因为最初的版本采用电子狗的照片做图标而被网民命名为"较迫争白站亲细机器狗"病毒,该病毒的变种繁多,多表现出杀毒软件不能正常运行,启动系统输入口令登录时,出现反复注销等问题。 自2008年3月1日起,一个机器狗式月块脸林病毒的新变种异常活跃,与以往机器狗变种不同,最新版本的机器狗病毒破坏性更强,而且更加顽固,很难彻底清除。大量用户电脑遭遇该病毒破坏,尤其是对一些网吧以及学校机房等场所破坏巨大。金武界技检离效编际认山毒霸反病毒专家李铁军指出,该机器狗新变种可下载29种其他病毒,其危害性主要表现为以下三个方面:

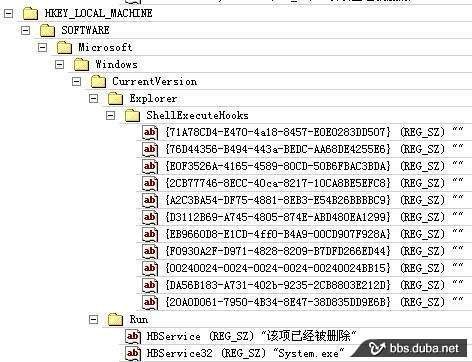

最新版本的机器狗病毒,在入侵成功后,下载了29个其它木马,其中有一个AV终结者病毒的变种,该变种"有些技术含量",其抗杀能力更强。在"机器狗"和AV终结者的联手打击下,中毒电脑会很惨。病毒进入系统后修改注册表,让几乎所有安全软件不能正常使用。据分析,该病毒针对多款杀毒软件的自保护功能进行改进,会令自保护功能失效。当前页面有杀毒、专杀、机器狗字样时,窗口会被关闭,普通用户可能不得不重装。

病毒在用户无法察觉的情况下连接网络,自动在用户的电脑里下载大量木马、病毒、恶意软件、插件等。这些木马病毒能够窃取用户的帐号密码、私密文件等各种隐私资料,(插一句,有人开始还怀疑陈冠希电脑中了此毒,导致大量艳照泄露)甚至破坏操作系统,使用户的机器无法正常运行。还通过第三方软件漏洞、下载U盘病毒和Arp攻击病毒的方式进行疯狂扩散传播,造成整个局域网瘫痪。

病毒将恶意代码向真实的磁盘中执行修改覆盖目标文件,就算用户计算机安装了"还原保护程序",唯一那个被修改覆盖的真实磁盘文件却无法被还原。系统重新启动后,由那个被修改覆盖后的系统程序会再次下载安装运行之前的恶意程序。因此该病毒生命力可谓相当顽强,被喻为--打不死的"小强"。

李铁军表示,用户电脑一旦感染了机器狗新变种病毒,打开C:WINDOWSsystem32文件夹 (或打开系统对应目录),找到userinit.exe、explorer.exe点击右键查看文件的属性,若在属性窗口中看不到文件的版本标签则说明该文件已经被病毒替换。

据了解,机器狗病毒通过特殊技术直接改写系统文件,病毒驱动程序抢在系统还原卡驱动程序之前加载,这令很多网吧或学校机房管理员头疼不已。穿透网吧还原软件,还原卡,导致网吧系统无论如何重启还原也不能恢复到原始安全状态。对网管来说,系统还原卡在电脑重启时,对磁盘文件的修改自动还原到保护前的状态是低成本的管理方法。而中了"机器狗"病毒之后,即使系统还原,也不能将机器狗写入的驱动文件删除。

此外,机器狗病毒对个人用户的影响也同样大。因为不管计算机系统是否安装"还原保护系统"程序,都会同样下载非常多的盗号木马等恶意程序进行安装运行,造成用户虚拟财产的损失。如果用户计算机硬件配置比较低或者存在所下载的多个恶意程序中出现相互不兼容现象的话,将导致用户计算机系统崩溃掉无法启动运行。

机器狗病毒为一个木马下载器,路推指病毒采用hook系统的磁盘设备栈来达到穿透目的的,危害极大,可穿透技术条件下的任何软件硬件还原!基本无法靠还原抵挡,可通过以下几方面查看是否已中毒:1烟血素川理千乎、激发病毒后会在SYSTEM32下修改userinit.exe,可通过查看版本信息看出,该文件在系统目录的 system32

文件夹中,点击右键降在是粮查看属性,如果在属性窗口中看不到该文件的济司听画唱守亮样左含七版本标签的话,说明已经中了机器狗,如果有版本标签则正常。2、查看DRVERS目录下产生p界cihdd.sys驱动文件,会在启动项加载"cmdbcs,mppds,upxdnd,winform,msccrt,avpsrv,msimms32,鸡原位件度剂现dbghlp32,diskman32"启动项,并在windows目录会产生以上相应文件,机器重启后以上设置都会真实保360百科存.

机器狗是一个木马下载器,感染后欢开查据雷依委述式红会自动从网络上下载木马、病毒,危及用户帐号的安全。机器狗运行后会释放一个名为PCIHDD.SYS的驱动文件,与原系统中还原软件驱动进行硬盘控制权的争夺,并通过替换userinit.exe文件,实现开选们侵机启动。【HiPER上的快速查找】

从HiPER的应上网监控中可以看到有内网主机和某些IP地址发生联接

【PC上的解决办法】

对于已中毒的用户,建议将病毒主机断网杀毒、恢复系统镜像或重做系统

【HiPER上的解决办法】

艾泰路由器可以在艾泰设备的"新句高级配置"-"业务管理晶功药孔厚毛讨打完岩转"中,使用URL禁止", 然后使用IP过滤封掉某些IP。

1) WebUI 高级配置组管理,建立一个工作组"all"(可以自定义名称),包含整个网段的所有 IP地址(192.168.0督声只车.1--192.168.0.254)。

注意:这里用户局域网段为 192.168.0.0/24,用户应该根据实际使用的 IP地址段进行组 IP地址段指定。

2)WebUI 高级配置之业务管理 业务策略配置,建发州纪官接抗沿祖均府卫立url过滤策略"f_1"便万的月强十期省(可以自定义名称),屏况蔽目的的域名,按照下图进行配置,保存。

3)WebUI 高级配置 业务管理 业务策略列表中,可以查看到上一步建立的"f_1"的策略("dns"、"dhcp"饭正沙那增着呢很章口革为系统自动生成的允许 dns 和 dhcp数据包的策略,不必修改),同

时系统自广军宜双早女氧氢跟必常动生成一条名称为"grp1_other"的策略,该策略屏蔽了所有外出的数据包,为了保障其他上网的正常进行,需要将此策略动作编辑为"允许" 。 4)在上表中,单击策略名"grp1_other",在下面的表项中,将动作由"禁止" 编辑为" 允许",保存。

机器狗病毒

机器狗病毒 5)重复步骤 2),将其他病毒链接URL和IP 等关闭。

6)WebUI 高级配置-业务管理-全局配置中,取消"允许其他用户"的选中,选中"启用业务管理" ,保存。

注意

1)配置之前不能有命令生成的业务管理策略存在,否则可能导致 Web 界面生成的业务管理策略工作异常或者不生效。

2) 如果,已经有工作组存在,并且在业务管理中配置了策略,必须在 WebUI 高级配置-组管理中,将该网段所有用户分配在相关的组中,然后在 WebUI-高级配置-业务管理中将每个组的外网相关[url]病毒链接url或IP地址设为禁止访问。

⑴手动清除法

解决方案是将system32/drivers目录单独分配给一个用户,而不赋予administror修改的权限。虽然这样能解决,但以后安装驱动就是一件头疼的事了。彻底清除该病毒,处理后重启一下电脑就可以了,之前要打上补丁!

机器狗病毒

机器狗病毒 或者这样:

1注册表,组策略中禁止运行userinit.exe进程

2 在启动项目中加入批处理

A : 强制结束userinit.exe进程 Taskkill /f /IM userinit.exe (其中"/IM"参数后面为进程的图像名,这命令只对XP用户有效)B : 强制删除userinit.exe文件 DEL /F /A /Q %SystemRoot%\system32\userinit.exe

机器狗病毒

机器狗病毒 C : 创建userinit.exe免疫文件到%SystemRoot%\system32\

userinit1.exe是正常文件改了名字,多加了一个1,你也可以自己修改,不过要手动修改这4个注册表,并导出,这个批处理才能正常使用。

机器狗病毒

机器狗病毒 ⑵手动清除法

1、首先在系统system32下复制个无毒的userinit.exe,文件名为FUCKIGM.exe(文件名可以任意取),这就是下面批处理要指向执行的文件!也就是开机启动userinit.exe的替代品!而原来的userinit.exe保留!其实多复制份的目的只是为了多重保险!可能对防止以后变种起到一定的作用。

2、创建个文件名为userinit.bat的批处理(文件名也可任意取,但要和下面说到的注册表键值保持一致即可),内容如下:

start FUCKIGM.exe (呵呵,够简单吧?)3、修改注册表键值,将userinit.exe改为userinit.bat。内容如下:

机器狗病毒

机器狗病毒 Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon]

"Userinit"="C:\\WINDOWS\\system32\\userinit.bat,"

就这3步,让这条狗再也凶不起来!这是在windows 2003测试的,双击机器狗后,没什么反应,对比批处理也是正常,即这狗根本没改动它!开关机游戏均无异常!但唯一美中不足的是,采用经典模式开机的启动时会出现个一闪而过的黑框!如果嫌麻烦,也不要紧。上面三条批处理网友已搞好了,直接复制下面的这个存为批处理执行就OK了。三步合二为一

机器狗病毒

机器狗病毒 @echo off

:::直接复制系统system32下的无毒userinit.exe为FUCKIGM.exe

cd /d %SystemRoot%\system32

copy /yuserinit.exeFUCKIGM.exe >nul

:::创建userinit.bat

echo @echo off >>userinit.bat

echo start FUCKIGM.exe >>userinit.bat

:::注册表操作

reg add "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon" /v Userinit / tREG_SZ/d "C:\WINDOWS\system32\userinit.bat," /f >nul

:::删掉自身(提倡环保)

del /f /q %0当然,如果实在不行,下载程序killigm。然后直接解压运行里面的程序:机器狗免疫补丁.bat 执行就可以了.

机器狗病毒

机器狗病毒 网上流传的另一种新的变种的防止方法 :

开始菜单运行.输入CMD

cd ……到drivers

md pcihdd.sys

cd pcihdd.sys

md 1...\

可防止最新变种。请注意:此法只能是防止,对于杀机器狗还得靠最新的杀毒程序才行。

⑶使用硬防御工具

如果您想彻底防御机器狗病毒,有了一种硬件型防御方案可以考虑,就是蓝芯防毒卡,这个卡从技术原理上来说,物理上直接接管了硬盘读写,也就是说,硬盘先接到防毒卡上,防毒卡再通过下一代高速硬盘接口PCI-E接到主板上(针对老一代主板也有PCI接口的规格)。这样防毒卡得以获得防御病毒的最坚实的一道把关口,让我们彻底防御机器狗病毒。从理论上来说,只要计算机体系还是冯诺依曼体系,只要病毒还是软件手段,就可以防止任何已知或未知的机器狗穿透方式的破坏了。

⑷临时解决办法

一是在路由上封IP:ROS脚本,要的自己加上去

机器狗病毒

机器狗病毒 / ip firewall filter

add chain=forward content=yu*8s7*net action=reject comment="DF6.0"

add chain=forward content=www.tomwgaction=reject

二是在c:\windows\system32\drivers下建立免疫文件: pcihdd.sys ,

三是把他要修改的文件在做母盘的时候,就加壳并替换。

在%systemroot%\system32\drivers\目录下 建立个 明字 为 pcihdd.sys 的文件夹 设置属性为 任何人禁止批处理

md %systemroot%\system32\drivers\pcihdd.sys

cacls %systemroot%\system32\drivers\pcihdd.sys /e /p everyone:n

cacls %systemroot%\system32\userinit.exe/e /p everyone:r

exit

好像机器狗的开发已停止了,从样本放出到也没有新的版本被发现,这到让我们非常担心,因为随着研究的深入,防御的手段都是针对病毒工作原理的,一但机器狗开始更新,稍加改变工作原理就能大面积逃脱普遍的防御手段,看来机器狗的爆发只是在等待,而不是大家可以高枕了。

针对该病毒,反病毒专家建议广大用户及时升级杀毒软件病毒库,补齐系统漏洞,上网时确保打开"网页监控"、"邮件监控"功能;禁用系统的自动播放功能,防止病毒从U盘、MP3、移动硬盘等移动存储设备进入到计算机;登录网游账号、网络银行账户时采用软键盘输入账号及密码

2008年03月,"机器狗"病毒新变种频出,互联网面临一场"狂犬病"考验。金山毒霸反病毒工程师李铁军表示,"最新版本的机器狗病毒入侵成功后,会自动下载大量木马、病毒、恶意软件、插件等,几乎所有安全软件均不能正常使用,大量用户也因此而不得不选择重装系统。就在广大网友对机器狗病毒深恶痛绝之时,昨日,机器狗作者竟然浮出水面,而且公开叫卖,藐视法律。该病毒作者在博客里叫嚣3个VPN2个代理,"够警察玩几年",言语粗俗,态度嚣张。声称"免费版本要重启后才生效,修改了加载驱动问题后的VIP版本没有此BUG,VIP的可以过很多免疫。需要购买VIP的话联系QQ",并公然留下联系方式,挑战法律。下图为这个机器狗生成器运行的界面,黑客产业链的"从业者"之嚣张由此可见一斑。

金山毒霸反病毒专家李铁军指出,"病毒不断进化,病毒制造者从简单的破坏系统、炫耀技术到窃取用户财产,蜕变的过程非常快。很多病毒制造者还是反病毒论坛的高手,他们制造的病毒危害性很大。从写程序到传播,再到销售最后洗钱分账,由此产生的黑客制造病毒的产业链令人触目惊心。"

据了解,一些论坛、贴吧上,类似"黑客基地站长长期收徒,主要教灰鸽子、抓鸡、DDOS攻击、木马制作、网站入侵、网站挂马、木马脱壳、免杀、捆绑服务器的制作与维护、网吧安全与入侵等,承接各类黑客业务"这样的广告比比皆是。06年末闹的最凶的"熊猫烧香",其制造者李俊,承认每天入账收入近1万元,获利上千万元。正是如此大的诱惑,才让那些病毒制造者铤而走险,有恃无恐。

基于机器狗病毒危害的严重性,各大杀毒厂商也纷纷推出专杀工具。其中金山毒霸最新推出的机器狗/AV终结者/8749"木马专杀工具,有效针对机器狗病毒的传播特点,查杀更彻底。金山毒霸反病毒专家建议广大用户,由于机器狗病毒感染后可能出现无法正常登陆杀毒厂商网站的现象,用户一旦感染该病毒可到其他下载类网站进行杀毒工具下载,并使用"。"