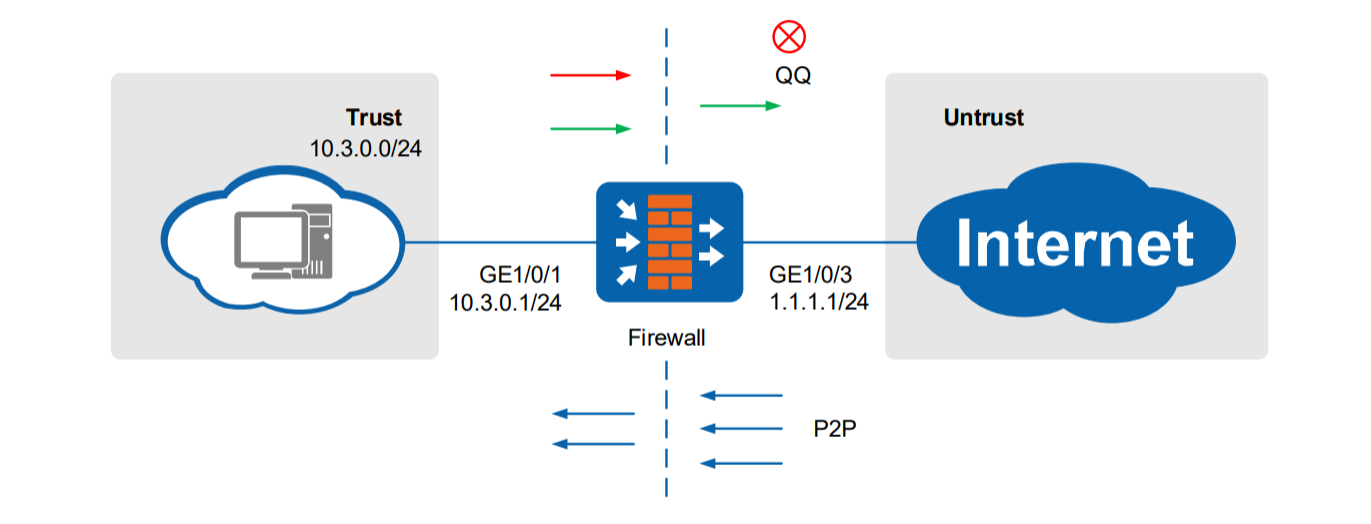

企业允许员工访问Internet,但是出于工作效率的考虑,往往会通过在防火墙上做文章,比如紧张员工上班时间逛某些商城,禁止员工上班时间看电影等等。下面通一个小案例来看看华为防火墙USG6000在应用控制的强大功能吧。

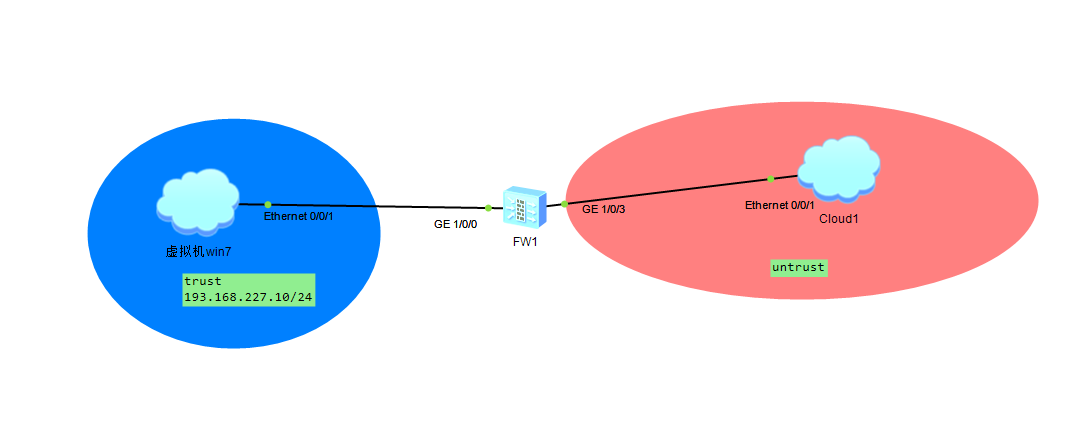

根据以上的图,在ENSP中模拟如下图

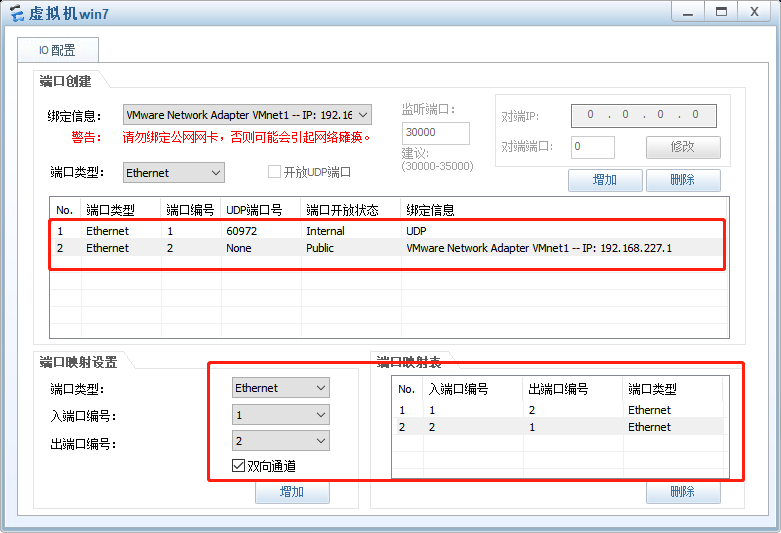

图中trust区域中,采用的虚拟机win7系统,并安装好QQ软件和迅雷软件,虚拟机win7网络采用的VMnet1。具体配置如下图

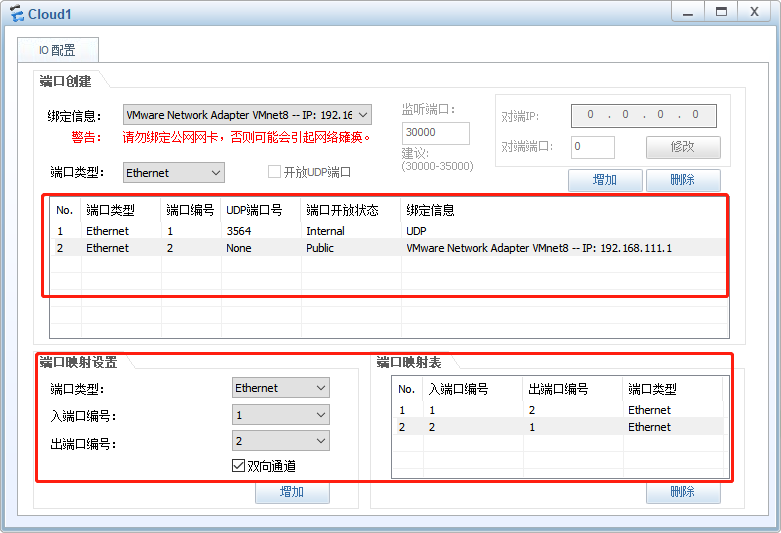

untrust区域配置如下图,不明白这步的小伙伴们可以查阅这篇文章

环境已经准备好了,来说一下,今天实现的效果吧。

1、配置接口IP地址,并把对应的接口加入的对应的安全区域

2、配置NAT,使内网的用户能正常上网

3、通过配置安全策略实现需求。

1、配置接口IP地址,并加入到安全区域中。

[FW1]interface GigabitEthernet 1/0/0

[FW1-GigabitEthernet1/0/0]ip address 192.168.227.254 24

[FW1]firewall zone trust

[FW1-zone-trust]add interface GigabitEthernet 1/0/0

[FW1]interface GigabitEthernet 1/0/3

[FW1-GigabitEthernet1/0/3]ip address dhcp-alloc #配置该接口自动获取IP地址

[FW1]firewall zone untrust

[FW1-zone-untrust]add interface GigabitEthernet 1/0/32、配置NAT

[FW1]nat address-group natpool 1

[FW1-address-group-natpool]section 192.168.111.115 192.168.111.116

[FW1-policy-nat]rule name ToNAT

[FW1-policy-nat-rule-ToNAT] source-address 192.168.227.0 24

[FW1-policy-nat-rule-ToNAT]destination-zone untrust

[FW1-policy-nat-rule-ToNAT]action source-nat address-group natpool3、配置安全策略,使内网用户能正常访问互联网

[FW1]security-policy

[FW1-policy-security]rule name to_Internet

[FW1-policy-security-rule-to_Internet]source-zone trust

[FW1-policy-security-rule-to_Internet]source-address 192.168.227.0 24

[FW1-policy-security-rule-to_Internet]destination-zone untrust

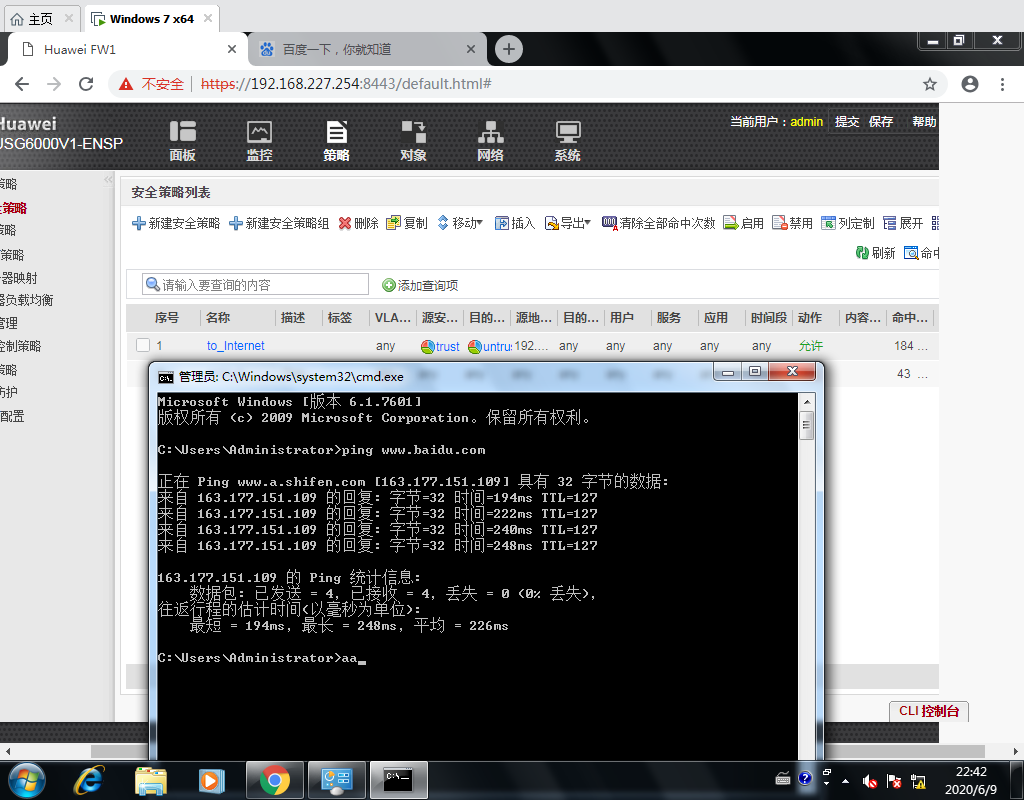

[FW1-policy-security-rule-to_Internet]action permit配置到此,内网的用户能正常通过NAT上外网。

在配置防火墙的时,通常我们是先把安全策略放通全部,然后再根据需求逐步收窄放通的范围。

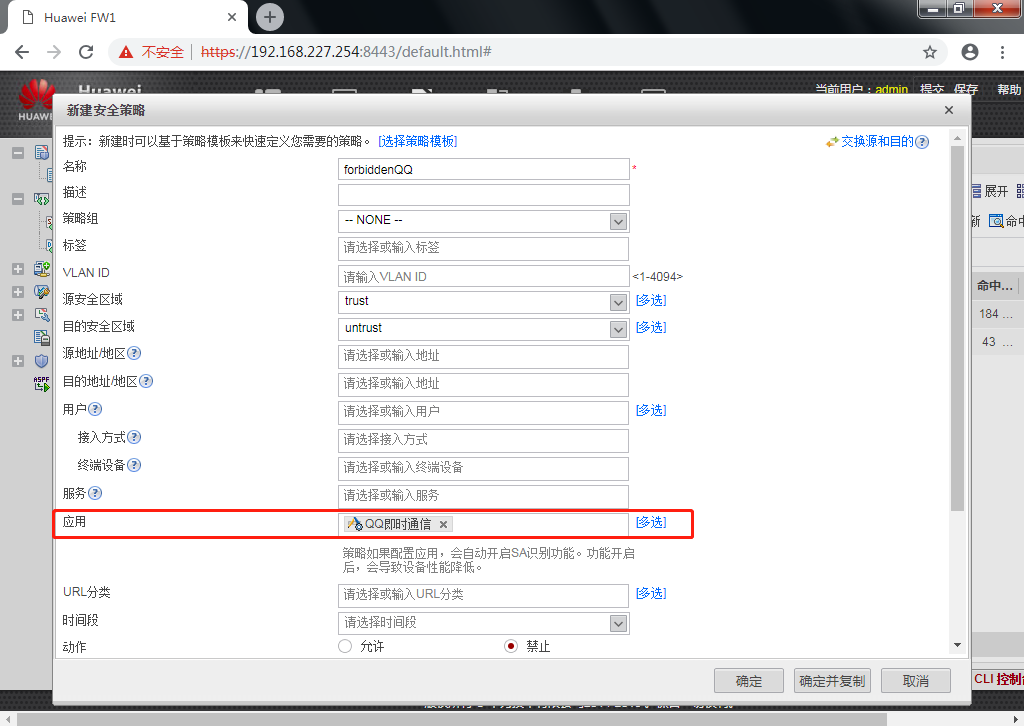

华为USG6000系列防火墙内置了很多应用层的安全规则,可以根据自己的业务需求,进行放通或者禁止,这里我们选用禁用QQ。

新建一个规则名称为forbiddenQQ,源安全区域选择trust,源地址配置为192.168.227.0/24。具体配置如下图

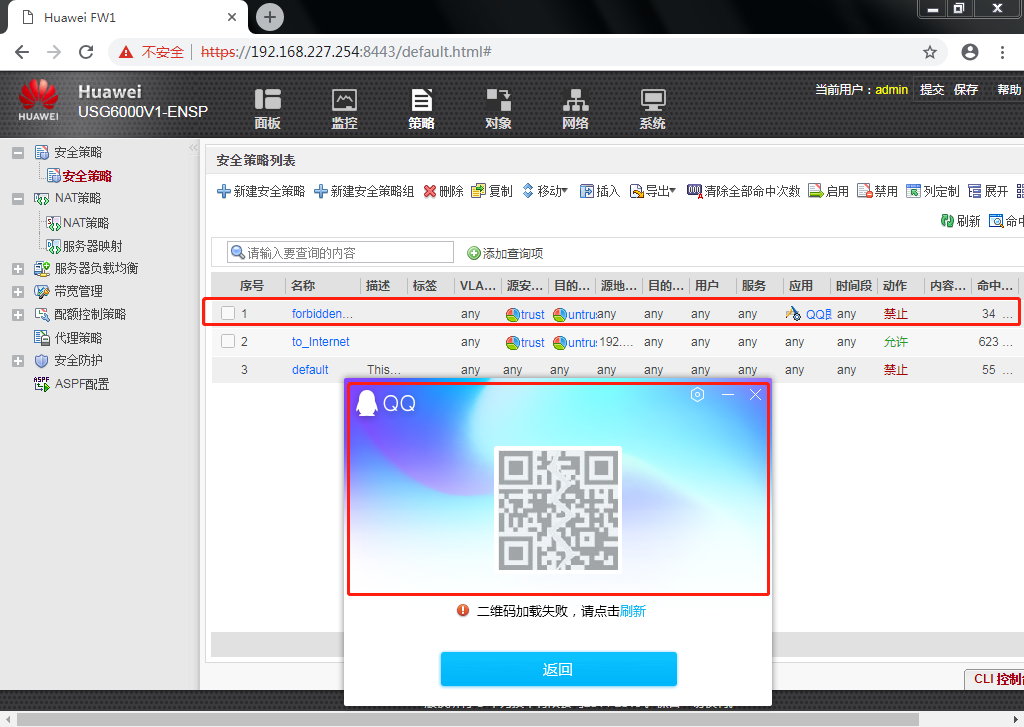

安全策略是有顺序区别的,在刚开始的时候,我们创建了一个放通全部流量,而我们新建forbiddenQQ,在To_Internet规则之下。这样的话forbiddenQQ就不起作用了。需要把forbiddenQQ移动到To_Internet规则之前,如下图,

这样内网的用户就不能使用QQ,可以看到 forbiddenQQ命中有数据,证明数据包匹配了这条规则

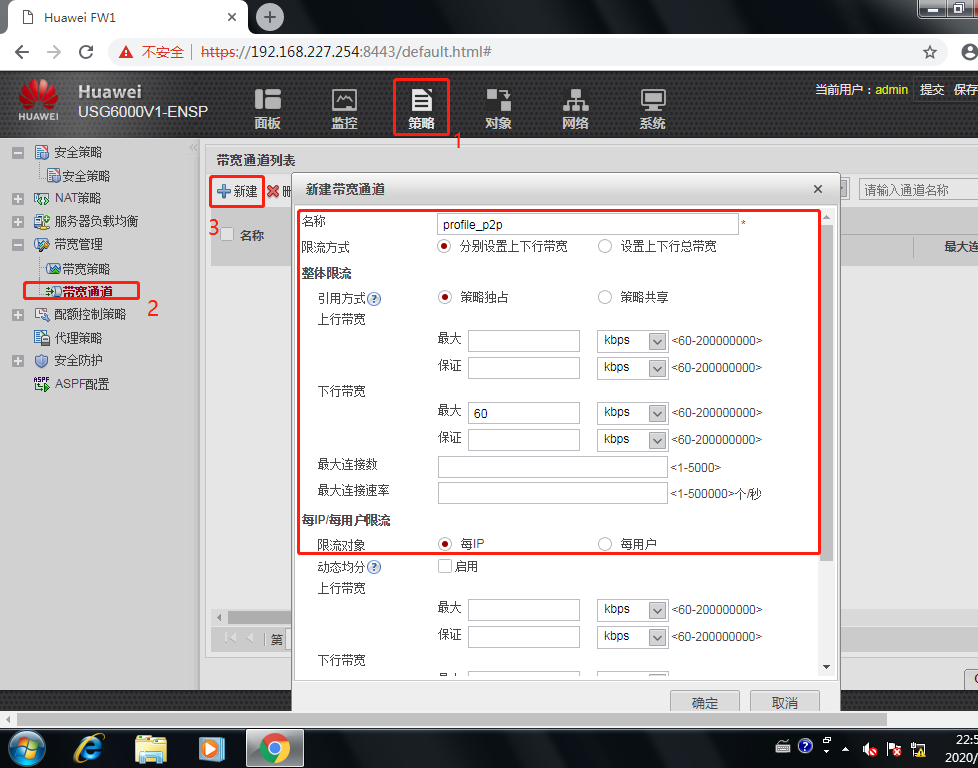

根据上述的需要,新建一条限制P2P流量的规则,具体配置如下图,为了演示,我这里限制最多60KB流量。

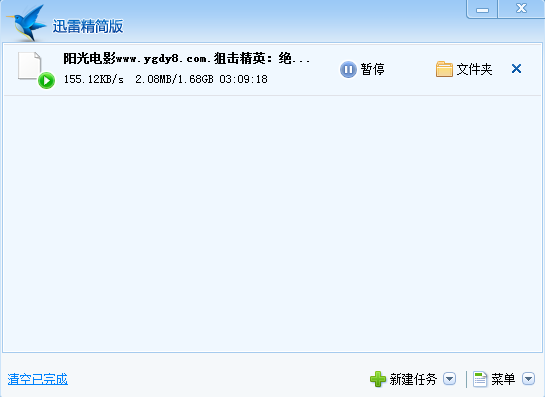

限制流量之前,利用迅雷下载的速度

限制流量之前,利用迅雷下载的速度

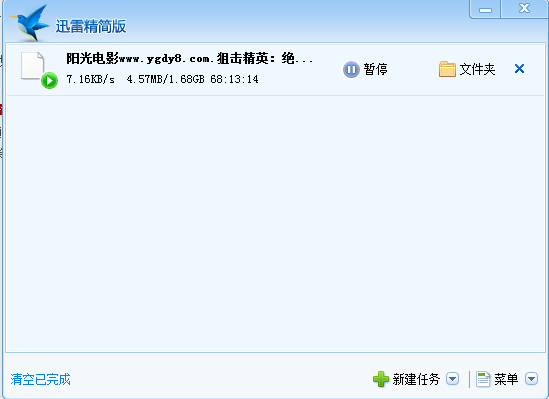

启用限制流量之后,利用迅雷下载的速度

启用限制流量之后,利用迅雷下载的速度